SM2国密SSL证书申请与部署

SM2国密SSL证书申请与部署

在信创与数据合规加速落地的当下,网站与业务系统的加密与身份认证,可能正在从“能用HTTPS”升级为“同时满足国产化与国密合规”的新阶段。环安信 KeepTrust 是面向这一趋势推出的国产 SSL/TLS 证书品牌,主打国内审核、国内签发、OCSP 本地化与国密算法适配,帮助政府、金融、医疗、能源、运营商与各类企业在相关信息资料不出境的情况下稳妥实现“国内验签+国密算法”的双合规上线。

SM2国密SSL证书型号列表:www.keeptrust.cn

环安信(KeepTrust)SSL证书产品定位与核心特性

国密国产化合规:证书审核、签发与售后均在国内完成,审核资料不出境,OCSP 验签节点本地化,减少跨境依赖与时延风险。

多系列可选:RSA算法覆盖 DV(域名型)与 OV(企业型)两类信任等级;同时提供 DV、OV、EV 三种”国密版(SM 系列)“以满足国密协议与算法适配。

场景友好:支持单域名、通配符、IP 等多种绑定方式,便于传统互联网与专网/内网应用统一部署。

环安信(KeepTrust)国密版证书与算法支持

KeepTrust 国密版以 SM2/SM3/SM4 为核心算法体系:

SM2:椭圆曲线公钥算法,用于密钥交换与数字签名;同等安全强度下密钥更短、性能更优,有利于高并发场景。

SM3:杂凑(哈希)算法,保障数据完整性。

SM4:对称加密算法,负责数据通道加密。

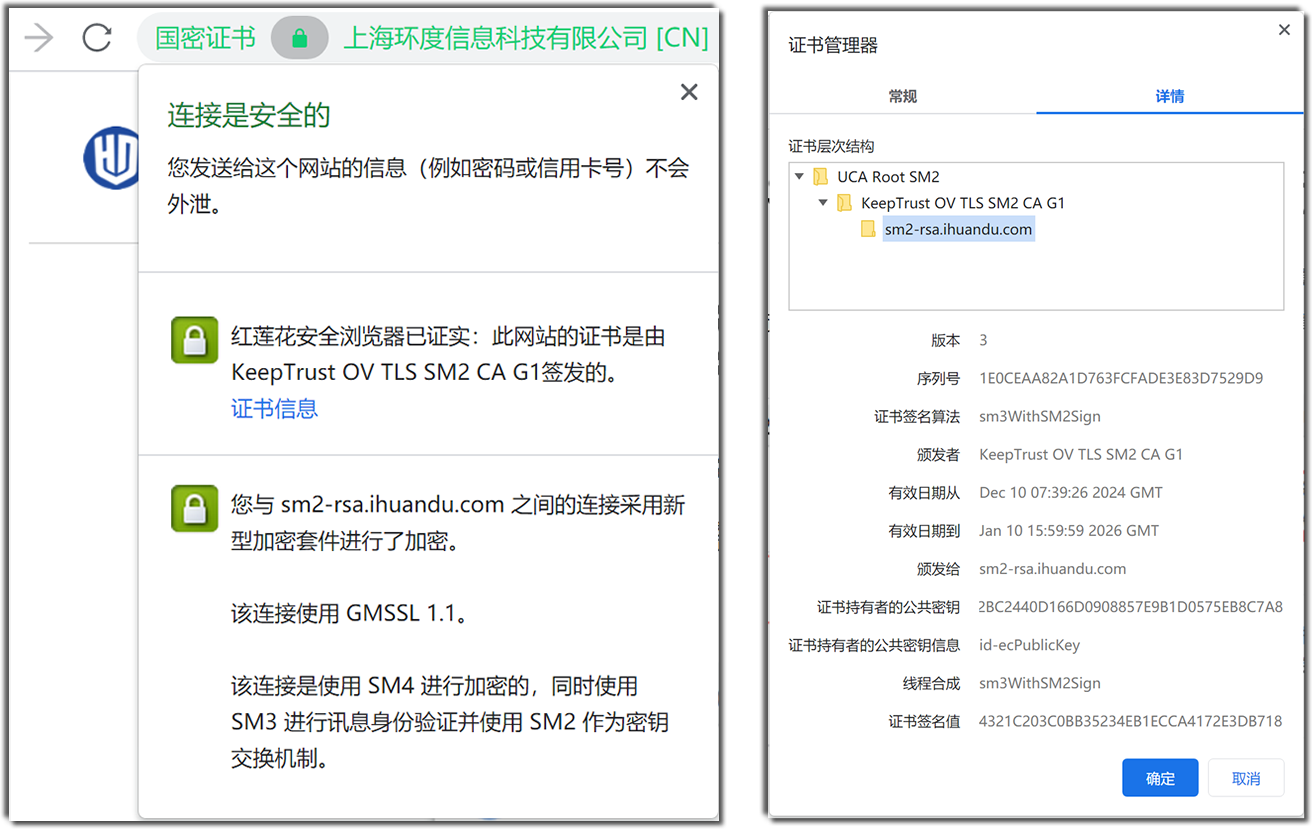

在 TLS/SSL 通信中,服务端以国密证书完成身份认证与密钥协商(SM2),之后使用对称算法(SM4)加密传输,并以 SM3 校验完整性,实现端到端安全闭环。

环安信(KeepTrust )“双证书”与兼容性实践

考虑到现网终端与浏览器的多样性,行业普遍采用双证书部署:

对外兼容:RSA 国际算法证书不仅仅使用国产根证书,还可搭载国际交叉根,保证 Chrome、Safari、Firefox、Edge 等国际主流终端的通用访问;

对内合规:SM2 国密证书满足相关国产浏览器、国产 OS 与国产密码设备环境中的国密访问与监管要求。双证书并行可在不同客户端间实现无感切换(按客户端能力或网关策略选择握手套件),兼顾广泛兼容与国密合规。

环安信(KeepTrust )证书线与选型建议

DV(基础版 DV):适合小微官网、资讯站点、轻交互业务,签发快、成本低。

OV(企业型 OV):适合登录、交易、数据提交等场景;增强实体身份校验,信任度更高。

建议选型思路

仅外网通用兼容:优先 DV/OV(RSA算法)。

内外网并重或信创改造:采用 RSA + SM2 双证书。

强监管行业(政务、金融、医疗等):以 国密 OV 为主,必要时叠加国际算法证书实现混合兼容。

部署与落地要点建议

证书规划:明确是否采用单域名/泛域名/多域名与是否需要 IP 证书;内外网分流时建议分别配置证书与策略。

双证书适配:网关或服务器(如 Nginx/Apache/ SLB/国密网关)需支持按客户端能力协商国密/国际套件,或通过 SNI/流量策略分发。

国密套件:启用 SM2/SM3/SM4 对应的国密密码套件;确保后端链路(上游/内网)与中间件同样支持。

信任链与 OCSP:正确安装中间证书与国密根;开启 OCSP Stapling 优化握手延迟,结合本地化 OCSP提升可用性。

终端生态:面向国产浏览器与国产 OS(UOS、Kylin 等)的访问链路,提前做兼容性回归与证书链校验。

密钥与设备:按需选用 HSM/国密密码机保管私钥;生产环境严禁导出私钥与共享密钥文件。

运维合规:证书到期前 30–60 天预警更换,变更流程纳入等保/分级审计;变更后进行完整性与性能复测(握手、TPS、时延)。

环安信(KeepTrust)SSL证书典型应用场景

政务/国资/央国企门户与业务系统:满足国密改造与信创环境上线。

金融与交易型网站:兼顾外部用户通用浏览器与内部终端的国密访问。

医疗/能源/运营商专网:与国密网关、专线与密码设备配合,实现端到端加固。

总结

环安信 KeepTrust 以国产化供应链与本地化支撑为底座,结合 SM2/SM3/SM4 的国密体系与双证书实践,能在不牺牲外部兼容性的前提下,为关键行业提供合规、稳健、可演进的 HTTPS 安全能力。对于正在推进信创与国密改造的单位,这是低门槛、快速上线的现实路径之一。